À quoi sert la cybersécurité ?

La “cybersécurité” n’est rien d’autre qu’un modèle de sécurité classique appliqué au monde virtuel : elle vise à assurer la sécurité des internautes et de leurs systèmes informatiques. Si dans la vraie vie, vous pouvez vous contenter d’un visiophone et de verrous à toutes les fenêtres, sur Internet, ce n’est pas aussi simple. Les fraudeurs en ligne peuvent accéder à vos informations de plusieurs façons. Ils peuvent même vous convaincre de les leur envoyer de votre plein gré, simplement parce que vous ne vous rendez pas compte que vous êtes victime d’une escroquerie. Internet peut faire peur, et il peut être risqué de s’y aventurer seul. Vous devez donc vous assurer qu’un système de sécurité solide vous protège.

Contre quoi la cybersécurité vous protège-t-elle ?

Les cybercriminels sont motivés par l’argent et peuvent utiliser des centaines de méthodes différentes pour vous en extorquer. Dans certains cas, ils peuvent s’en prendre directement à votre compte bancaire. Dans d’autres, ils peuvent essayer d’usurper votre identité. Dans le pire des cas, les cybercriminels peuvent prendre le contrôle de l’ensemble de votre ordinateur, comme s’ils étaient avec vous dans votre maison.

Types de cyberattaques

Voici les types de cyberattaques les plus courants dont vous devez vous méfier :

Programmes malveillants

Les programmes malveillants sont des logiciels dangereux que les attaquants installent délibérément sur votre ordinateur. Dans la plupart des cas, les programmes malveillants s’immiscent dans votre ordinateur lorsque vous téléchargez une pièce jointe à un e‑mail (inoffensif à première vue) ou lorsque vous cliquez sur un faux bouton sur un site Web. Ils peuvent ainsi contourner la sécurité de votre réseau. Les programmes malveillants peuvent transmettre vos données personnelles (on parle alors de “logiciels espions”), installer d’autres logiciels malveillants ou simplement provoquer un dysfonctionnement de votre système d’exploitation. Pour garantir la sécurité de votre ordinateur, vous ne devez télécharger que des fichiers fiables.

Ransomware

Le ransomware est une forme de programme malveillant qui chiffre tous vos fichiers. Vous ne saurez pas que vous téléchargez un ransomware. Le plus souvent, il sera envoyé dans votre boîte de réception sous la forme d’un fichier en apparence inoffensif provenant d’un expéditeur semblant tout aussi inoffensif. Une fois le fichier ouvert, vous ne pourrez plus accéder à vos fichiers, et pour en reprendre le contrôle, vous devrez vous acquitter d’une rançon. Une fois la rançon payée, tout ce qui vous restera au final, ce sera un portefeuille allégé et des regrets.

Le phishing

Le phishing est la technique utilisée par les pirates pour se faire passer pour une source digne de confiance. Une attaque par phishing peut prendre la forme d’un e‑mail, d’un message sur les réseaux sociaux ou même d’un appel téléphonique. Vous recevrez un message, souvent de la part d’une personne qui prétend travailler dans votre banque, vous demandant de confirmer vos coordonnées, de communiquer votre numéro de carte de crédit ou d’effectuer un virement. Cette personne utilisera ensuite vos informations pour accéder à vos comptes sans autorisation. Parfois, les messages de phishing utilisent le bluff en expliquant par exemple que pour protéger votre compte contre les pirates, vous devez cliquer sur un lien ou communiquer vos coordonnées bancaires. Surtout, ne répondez jamais à ce type de demande. Pour les banques, la sécurité des informations est une priorité absolue. Elles ne vous enverront jamais d’e‑mails sortis de nulle part pour vous demander ce genre d’informations. Si un message vous paraît étrange, n’y donnez pas suite. À la place, appelez votre banque pour vérifier s’il est légitime.

Attaques par déni de service (DDoS)

Une attaque DDoS consiste à submerger le réseau de la victime ou son serveur sous un flot de trafic Internet. Sa bande passante est ainsi saturée, et il lui est impossible d’utiliser son réseau pour des besoins légitimes. Ce type d’attaque cible le plus souvent les sites Web des entreprises et des organisations. L’objectif final ici n’est pas nécessairement l’argent (du moins pas pour le pirate), mais d’empêcher les clients et visiteurs d’accéder au site Web ciblé. C’est en quelque sorte l’équivalent d’un piquet de grève en ligne. Par le passé, les attaques DDoS ont déjà été utilisées “pour la bonne cause” pour empêcher les groupes haineux de gagner du terrain en ligne en bloquant l’accès à leurs sites.

Attaques “indirectes” ou dites de “l’homme du milieu”

Dans ce type d’attaque, les pirates se placent entre vous et votre interlocuteur, en se faisant passer à la fois pour l’un et l’autre. Par exemple, vous discutez avec un ami et vous souhaitez qu’il vous rembourse une certaine somme. Vous lui envoyez donc votre numéro de compte. Votre ami voit le message et effectue le paiement. Vous voyez le message qui confirme que votre ami a payé. Mais ni vous, ni votre ami ne verrez qu’il y a un escroc au milieu, qui se fait passer pour vous deux en même temps. Vous ne recevrez jamais l’argent, car l’escroc a remplacé votre message et votre numéro de compte par le sien. Cette usurpation d’identité peut potentiellement se poursuivre pendant des jours, voire des semaines, avant que les victimes ne se rendent compte que quelque chose cloche.

Comment me protéger d’une cyberattaque ?

La cybersécurité permet de détecter les activités suspectes et de les éviter. Il existe autant de solutions de sécurité que de types d’attaques. Vous aurez donc peut-être besoin de plusieurs outils de cybersécurité pour répondre à vos besoins, ceux de votre entreprise et ceux de votre famille.

Types de solutions de cybersécurité

Chiffrement

Le chiffrement (quand il est utilisé correctement et non pour du ransomware) est une protection efficace. Les programmes ou services de chiffrement codent vos messages ou vos fichiers et les rendent illisibles. Cela signifie que même si une personne intercepte vos communications, elle ne pourra rien y comprendre. Lorsque vous utilisez un service pour transférer des fichiers, assurez-vous qu’il fait appel au chiffrement.

VPN

Les VPN ont de multiples usages. Ils vous permettent, par exemple, d’accéder à distance à un réseau, mais ils vous protègent également efficacement contre les cyberattaques. Les VPN masquent votre adresse IP, c’est-à-dire l’adresse qui vous sert d’identifiant unique en ligne, un peu comme votre véritable adresse. Ainsi, les pirates ne peuvent pas identifier votre zone géographique ni votre réseau. Par exemple, vous pouvez être basé aux États-Unis, mais utiliser un VPN qui masque votre adresse IP avec une adresse européenne.

Authentification

C’est une solution un peu moins compliquée. L’authentification consiste à prouver que vous êtes bien qui vous prétendez être, afin qu’aucun escroc ne puisse se connecter à vos comptes. En général, elle nécessite un simple mot de passe, mais de nombreux services proposent désormais la validation en deux étapes. Si c’est le cas, acceptez-la. La validation en deux étapes offre une double sécurité. La plupart du temps, elle vous oblige à vous connecter à l’aide d’un code envoyé à votre adresse e‑mail ou sur votre téléphone. Un pirate informatique a donc peu de chances d’y accéder.

Vous devez envisager ce type de sécurité si vous avez des données stockées en ligne, comme des fichiers partagés ou une boîte de réception. Il existe une autre solution d’authentification sécurisée qui s’appelle “l’authentification unique”. L’authentification unique vous permet de vous connecter une seule fois pour accéder à plusieurs systèmes. À première vue, vous pourriez penser que cela risque de simplifier la tâche aux pirates, mais en fait non. En vous connectant une seule fois, vous n’avez pas besoin d’un identifiant unique et d’un mot de passe sécurisé pour chacun de vos comptes. Autrement dit, vos données sensibles sont réduites, et il y a moins de chances qu’on vous les dérobe.

Gestion des événements et des informations de sécurité (SIEM)

La gestion des événements et des informations de sécurité (SIEM) est une forme de sécurité qui fonctionne en temps réel. Vendues sous forme de logiciels ou de services, les solutions SIEM permettent de surveiller l’activité d’une entreprise, et de signaler et bloquer instantanément les éventuelles anomalies. Certaines solutions SIEM peuvent également vous aider à établir des rapports de conformité et vous assister en cas de reprise d’activité.

Antivirus et pare-feu

Ce sont les systèmes de sécurité les plus simples à installer soi-même. Vous devez impérativement les avoir en permanence sur votre ordinateur portable et vos appareils mobiles. Les pare-feu et antivirus permettent de bloquer les programmes malveillants même après que vous avez cliqué sur le lien de téléchargement. Ils détectent les menaces de cybersécurité, puis les suppriment ou les déplacent vers un dossier sécurisé.

Comment Dropbox préserve votre sécurité

La protection des informations et des documents sensibles est cruciale pour toute entreprise, mais elle est particulièrement importante lorsque vous vous occupez d’affaires juridiques qui peuvent changer des vies. L’IRAP est une organisation à but non lucratif qui travaille avec des avocats du monde entier afin d’obtenir réparation pour les réfugiés victimes de persécutions. Grâce à Dropbox et à la protection des données, elle peut le faire en sachant que ses fichiers sont en sécurité. “Nous plaçons les fichiers de nos clients dans Dropbox Business en toute confiance, car nous pouvons contrôler qui y a accès et pendant combien de temps”, explique Lara Finkbeiner, directrice juridique adjointe de l’IRAP.

Chez Dropbox, nous sommes des professionnels de la sécurité, et nous veillons à ce que vos données et dossiers restent toujours protégés. Nous utilisons une protection multicouche et nous respectons entre autres la loi HIPAA et le RGPD. Nous utilisons la validation en deux étapes pour garantir qu’il n’y a pas d’activité non autorisée dans votre compte, et grâce à une multitude d’intégrations, vous pouvez également profiter de la sécurité et de la facilité d’utilisation de l’authentification unique.

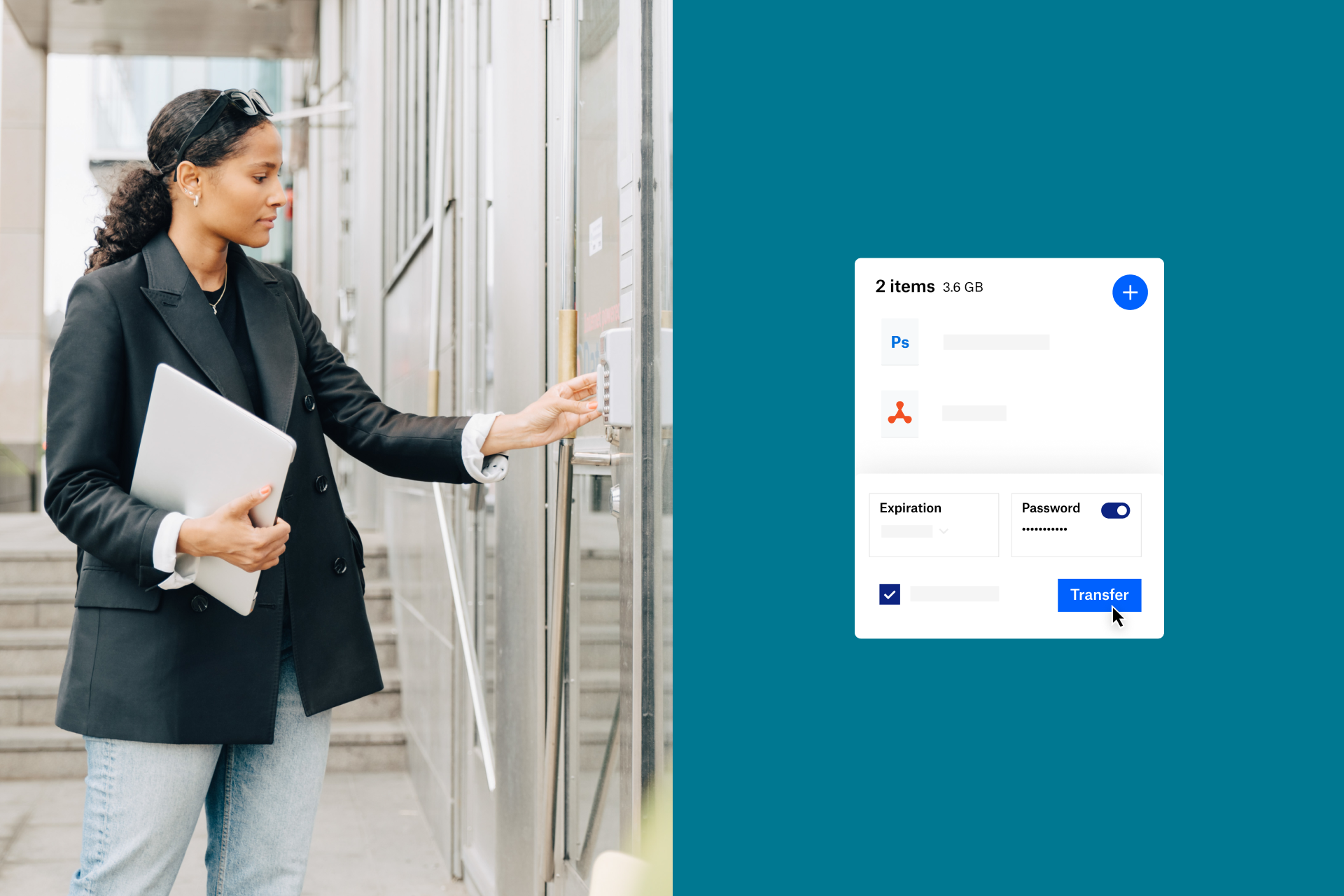

Partagez des fichiers et des dossiers, protégez-les par un mot de passe, ou fixez une durée de partage limitée. Dropbox vous permet, à vous et à votre équipe, de travailler en collaboration et d’innover sans vous soucier des cybermenaces ni des incidents de sécurité. Toutefois, en cas d’attaque, vous pouvez récupérer les fichiers concernés en toute simplicité.

Une sécurité adaptée à vos besoins

Chez Dropbox, nous savons qu’il est essentiel de partager des informations. C’est pourquoi nous avons mis en place des outils qui vous permettent de personnaliser votre compte Dropbox pour les équipes en fonction des besoins de votre entreprise. L’interface d’administration vous permet de contrôler des fonctionnalités telles que la visibilité, et l’API Dropbox Business aide votre équipe informatique à intégrer les produits de nos partenaires à vos processus de base.

Tout comme votre équipe, Dropbox évalue et améliore constamment l’ensemble de ses services pour s’assurer que votre entreprise bénéficie du plus haut niveau de sécurité, de confidentialité et d’intégrité possible. Nous contrôlons et mettons à jour régulièrement nos versions de test, nos formations, notre évaluation des risques et notre conformité avec les règles de sécurité.