Na czym polega cyberbezpieczeństwo?

Cyberbezpieczeństwo działa jak tradycyjna ochrona – jego zadaniem jest zapewnienie bezpieczeństwa użytkownikom i ich systemom komputerowym. W prawdziwym świecie wystarczy Ci domofon i zamykane na klucz okna, ale w świecie wirtualnym nie jest to aż tak proste. Internetowi złodzieje mogą wejść w posiadanie Twoich danych na wiele sposobów. Mogą nawet przekonać Cię do przesłania ich dobrowolnie, jeśli nie zdajesz sobie sprawy, że właśnie padasz ofiarą oszustwa. Internet może być przerażającym miejscem, a samotne surfowanie po nim może być niebezpieczne. Dlatego musisz się upewnić, że korzystasz z odpowiedniej ochrony.

Przed czym chroni cyberochrona?

Motywacją cyberprzestępców są pieniądze, w związku z tym stworzyli oni setki różnych metod kradzieży. W niektórych przypadkach może to sprowadzać się po prostu do śledzenia Twojego konta bankowego, a w niektórych do kradzieży dowodu osobistego. W niektórych naprawdę przerażających sytuacjach cyberprzestępcy mogą zająć cały Twój komputer – to zupełnie tak, jakby przyszli do Twojego domu.

Rodzaje cyberataków

Oto najczęściej spotykane rodzaje cyberataków, o których należy wiedzieć:

Złośliwe oprogramowanie

Złośliwe oprogramowanie to rodzaj programu, który hackerzy celowo instalują na Twoim komputerze. Złośliwe oprogramowanie często przedostaje się do komputerów, podszywając się pod zupełnie niewinne załączniki wiadomości e-mail lub fałszywe przyciski na stronach internetowych. Umożliwia mu to obejście zabezpieczeń sieci. Tego typu oprogramowanie, znane jako oprogramowanie szpiegujące, może również przesyłać Twoje dane osobowe, instalować kolejne złośliwe programy lub całkowicie wyłączać komputer. By zapewnić bezpieczeństwo komputera, powinno się pobierać wyłącznie te pliki, co do których mamy pewność.

Ransomware

Ransomware to rodzaj złośliwego oprogramowania szyfrującego wszystkie pliki. Trudno jest rozpoznać, że akurat pobiera się ransomware. Często wyląduje ono w Twojej skrzynce odbiorczej pod niewinną nazwą pliku od niewinnie brzmiącego nadawcy. Po jego otwarciu dostęp do plików stanie się niemożliwy, a by go odzyskać, trzeba będzie zapłacić okup. Możesz mieć jednak pewność, że nawet po jego zapłaceniu pozostanie Ci tylko lżejszy portfel i nieprzyjemne wspomnienie.

Phishing

Phishing ma z kolei miejsce wtedy, gdy oszust podszywa się pod wiarygodne źródło. Atak phishingowy może przybrać formę wiadomości e-mail, wiadomości w mediach społecznościowych, a nawet rozmowy telefonicznej. Możesz na przykład otrzymać wiadomość od kogoś, kto podaje się za pracownika banku i prosi o potwierdzenie Twoich danych, podanie numeru karty kredytowej lub wykonanie przelewu. Następnie ta osoba wykorzysta Twoje dane w celu uzyskania nieautoryzowanego dostępu do Twoich kont. Czasami zdarza się również tak, że wiadomości phishingowe będą Cię oszukiwać i przekonywać, że, by uchronić się przed atakiem oszustów, należy kliknąć określony link lub podać dane swojego konta bankowego. Nigdy, przenigdy nie odpowiadaj na takie prośby. Bezpieczeństwo informacji jest dla banków najwyższym priorytetem, więc z pewnością nie będą one nagle rozsyłać wiadomości e-mail z prośbą o podanie jakichkolwiek danych. Jeśli masz wątpliwości odnośnie do jakiejś wiadomości, nie wykonuj żadnych zawartych w niej poleceń, tylko zadzwoń do banku i sprawdź, czy wiadomość naprawdę została przez niego wysłana.

Ataki DDoS (Denial of Service)

Atak DDoS ma miejsce wtedy, gdy Twoja sieć lub serwer są przeciążone i zalane dużą ilością danych internetowych. Przy tak wielkim nagromadzeniu danych wykorzystujących przepustowość sieci nie możesz normalnie z niej korzystać. Ten rodzaj ataku jest najczęściej kierowany na strony internetowe firm i organizacji. Celem tych ataków raczej nie są pieniądze (przynajmniej nie z punktu widzenia samego oszusta), a utrudnienie dostępu klientom i osobom odwiedzającym stronę. Działa to tak samo jak protest blokujący ulice – tylko online. Prawdopodobnie ataki DDoS wykorzystywane były „w dobrym celu”, by zatrzymać działanie grup hejterskich blokujących dostęp do danych stron internetowych.

Atak Man-in-the-Middle

Do takiego ataku dochodzi, gdy atakujący umieszczony jest pomiędzy dwiema ofiarami. Jeśli na przykład rozmawiasz ze znajomym i chcesz, by oddał Ci za coś pieniądze, wysyłasz mu swój numer konta. Twój znajomy widzi wiadomość od Ciebie i przelewa pieniądze. Ty z kolei widzisz wiadomość, że znajomy już zwrócił należną kwotę. Nie zauważycie nawet, że znajduje się między Wami oszust, ponieważ podszywa się on zarówno pod Ciebie, jak i pod Twojego znajomego. A Ty nigdy nie odzyskasz pieniędzy, gdyż oszust zmienił Twoją wiadomość i podmienił numer konta na swój. Ten rodzaj kradzieży tożsamości może być kontynuowany przez kilka dni lub nawet tygodni – dopóki ktoś nie zorientuje się, że coś jest nie w porządku.

Jak można chronić się przed atakiem na cyberbezpieczeństwo?

Korzystanie z programów zapewniających cyberbezpieczeństwo pomaga wykryć wszelkie podejrzane działania i zatrzymać je. Istnieje tak wiele systemów bezpieczeństwa, ile jest rodzajów ataków, więc do zapewnienia bezpieczeństwa sobie, swojej firmie i rodzinie będziesz potrzebować różnych narzędzi zapewniających cyberbezpieczeństwo.

Typy cyberbezpieczeństwa

Szyfrowanie

Szyfrowanie – jeśli używa się go zgodnie z przeznaczeniem, a nie w celu stworzenia programu ransomware, szyfrowanie ma ogromne znaczenie dla bezpieczeństwa. Wykorzystujące szyfrowanie usługi lub programy zamieniają Twoje wiadomości lub pliki na kod, który sprawia, że nie można odczytać ich właściwej treści. Oznacza to, że nawet jeśli ktoś podsłuchuje Twoją komunikację, nie będzie mógł zobaczyć żadnych informacji. Szyfrowanie to podstawa bezpieczeństwa, którą należy mieć na uwadze podczas korzystania z dowolnej usługi w celu przesyłania plików.

Sieci VPN

Sieci VPN mają wiele zastosowań. Umożliwiają na przykład zdalny dostęp do sieci, ale stanowią też fantastyczną ochronę przed cyberatakami. Sieci VPN ukrywają Twój adres IP, czyli adres, który jest Twoim unikalnym identyfikatorem online – trochę jak Twój prawdziwy adres. Dzięki temu potencjalni oszuści nie będą w stanie poznać ani Twojej lokalizacji, ani lokalizacji Twojej sieci. Możesz na przykład znajdować się w Stanach Zjednoczonych i ukryć swój adres IP, zmieniając go na europejski.

Uwierzytelnianie

To trochę mniej skomplikowane. Uwierzytelnianie polega na dokładnym sprawdzeniu, czy jesteś osobą, za którą się podajesz, by żaden oszust nie mógł zalogować się na Twoje konta. Zazwyczaj sprowadza się to do podania hasła, ale obecnie wielu usługodawców wymaga dwustopniowego uwierzytelniania i należy bezwzględnie się na nie zgodzić. Dwustopniowe uwierzytelnianie zapewnia podwójne zabezpieczenie – ponieważ do zalogowania się konieczne jest podanie kodu przesłanego na Twój adres e-mail lub telefon, istnieje niewielkie prawdopodobieństwo, że jakiś oszust będzie w stanie uzyskać dostęp do wszystkich tych źródeł.

Zwracaj uwagę na obecność tego typu zabezpieczeń, gdy przechowujesz online jakiekolwiek dane, takie jak udostępniane pliki czy po prostu skrzynka odbiorcza. Innym typem uwierzytelniania jest jednokrotne logowanie. Umożliwia ono pojedyncze logowanie w celu uzyskania dostępu do różnych systemów. Chociaż może się wydawać, że jest to prosta droga do tego, by paść ofiarą oszustwa na wielu kontach, w rzeczywistości jest zupełnie odwrotnie. W przypadku logowania jednokrotnego nie masz unikalnego loginu i wielu silnych haseł do każdego konta, co wiąże się z mniejszą ilością wrażliwych danych i mniejszym prawdopodobieństwem ich kradzieży.

SIEM

SIEM, czyli informacje dotyczące bezpieczeństwa i zarządzania zdarzeniami (ang. Security Information and Event Management) to rodzaj zabezpieczenia działającego w czasie rzeczywistym. Systemy SIEM sprzedawane są w formie oprogramowania lub usług. Kontrolują one działania danej firmy, dzięki czemu mogą łatwo ostrzegać o wszelkich nietypowych zdarzeniach i zapobiegać im. W zależności od programu lub usługi, z której korzystasz, system SIEM może pomóc w tworzeniu raportów zgodności oraz w naprawie po awarii.

Antywirusy i zapory

Możesz zainstalować te najprostsze systemy bezpieczeństwa samodzielnie. Powinny one być w pełni dostępne na Twoim laptopie lub urządzeniu mobilnym. Ochrona antywirusowa w formie zapory i antywirusy mogą pomóc zatrzymać działanie złośliwych programów, nawet jeśli pobierzesz złośliwy plik. Wykrywają one cyberzagrożenia, natychmiast je usuwają lub przenoszą do bezpiecznego folderu.

Zapewnianie bezpieczeństwa dzięki Dropbox

Ochrona poufnych informacji i dokumentów ma kluczowe znaczenie dla każdej firmy, jednak jest ona szczególnie ważna w przypadku aktów prawnych, które mają wpływ na nasze życie. IRAP to organizacja non-profit, która współpracuje z prawnikami na całym świecie, by pomagać prześladowanym uchodźcom. Korzystając z pomocy aplikacji Dropbox i ochrony danych, organizacja ta może swobodnie działać i mieć pewność, że należące do niej pliki są bezpieczne. „Nie obawiamy się umieszczać danych klientów w Dropbox Business, ponieważ możemy kontrolować, kto ma do nich dostęp i jak długo” – mówi Lara Finkbeiner, wicedyrektor ds. prawnych w IRAP.

W firmie Dropbox specjalizujemy się w bezpieczeństwie, dbając o to, aby wszystkie Twoje dane i foldery były zabezpieczone. Wykorzystujemy wielowarstwową ochronę i możemy pomagać Ci w realizacji Twoich strategii zapewniania zgodności z regulacjami takimi jak HIPAA czy RODO. Korzystamy również z uwierzytelniania dwuskładnikowego, by mieć pewność, że Twoje konto jest chronione przed nieautoryzowaną aktywnością, i oferujemy mnóstwo integracji, dzięki którym możesz cieszyć się bezpieczeństwem i wygodą, jaką daje logowanie jednokrotne.

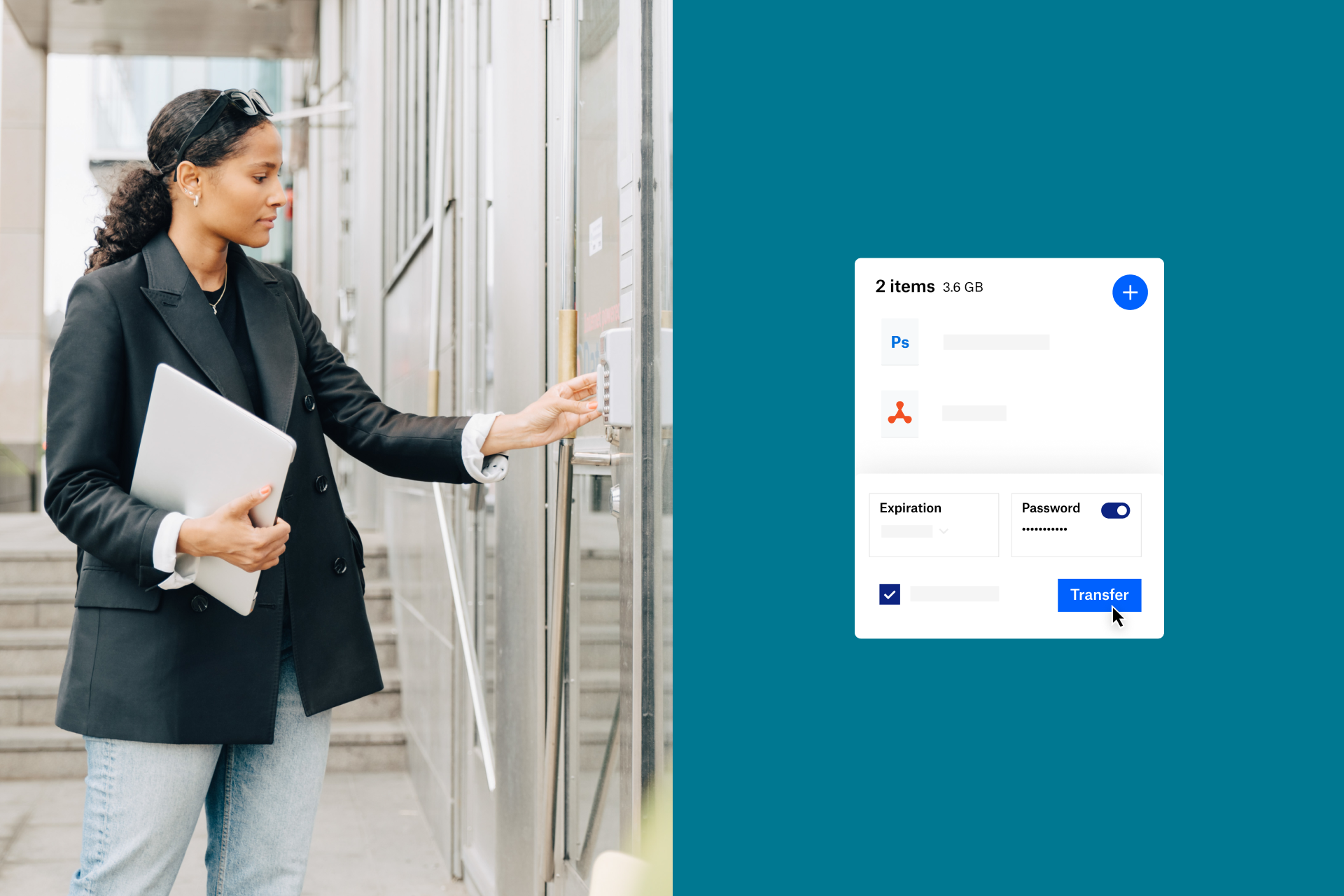

Udostępniaj pliki i foldery oraz chroń je za pomocą hasła. Możesz również ustawić limit czasu, po którym udostępnianie plików nie będzie możliwe. Dropbox ułatwia Tobie i Twojemu zespołowi współpracę oraz pobudza kreatywność – bez obawy o cyberbezpieczeństwo. Ale nawet jeśli zdarzy się najgorsze, będziesz mieć możliwość bezproblemowego odzyskania utraconych plików.

Ochrona, która odpowiada Twoim potrzebom

W Dropbox wiemy, jak ważne jest udostępnianie informacji. Dlatego opracowaliśmy narzędzia, które pomogą Ci dopasować konto Dropbox dla zespołów do potrzeb Twojej firmy. Konsola administratora pozwala kontrolować funkcje takie jak widoczność, a API Dropbox Business umożliwia zespołowi IT wykorzystanie produktów naszych partnerów do obsługi podstawowych procesów w firmie.

Podobnie jak Twój zespół, w Dropbox również na bieżąco oceniamy i poprawiamy jakość naszych usług, by zapewnić Twojej firmie najwyższy standard bezpieczeństwa, poufności i integralności w ramach świadczonych przez nas usług. Staje kontrolujemy i aktualizujemy nasze testy, szkolenia, system oceny ryzyka i zgodność z polityką bezpieczeństwa.